Прививка флешек от вирусов

Доброго времени суток… Вирусы опасны, и это должен знать каждый пользователь компьютера. Этого в принципе достаточно чтобы установить антивирус и регулярно его обновлять. Защищать компьютер дело привычное. Установил антивирус, обновил базы и забыл про вирус на какое-то время до следующего обновления антивирусной базы или самого антивируса. Но пора бы задуматься о защите Вашей флешке. Как защитить флешку от вирусов, или прививка для USB-флешки. Сегодня мы и будем говорить на эту тему.

Как защитить флешку от вирусов

Обычно авторы (вирус создатели) вредоносных программ распространяют свои творения через всемирную паутину. Антивирус с обновлёнными базами в большинстве случаев отлично отбивает атаки с инфицированных сайтов. Есть и другие популярные способы распространения заразы. Через карты памяти, флешки, съёмные диски и другие внешние носители хранения данных. При заражении флешки вирусом, он создаёт на ней файл Autorun.inf. А когда пользователь открывает подсоединённую к компьютеру карту памяти, флешку мгновенно активирует автозапуск.

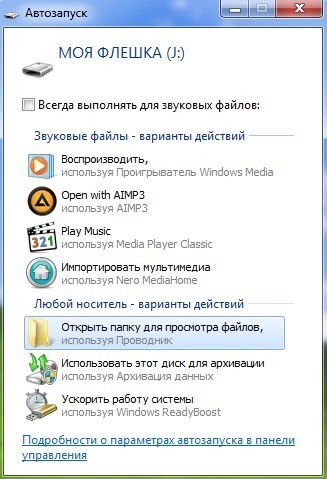

Если антивирус отсутствует червь поселяется в компьютер. После чего начинает распространяться способом копирования. Начинает шпионить и уничтожать все имеющиеся файлы пользователя. Если антивирус сработал, вирус может удалить всё до чего дотянется. То есть до файлов на самой флешке. Итог, как Вы понимаете будет не из приятных. Всё закончится удалением важных данных без возвратно. Но что обидно, функция автозапуска Windows включена автоматически. А это значит что при включении флешки или других внешних носителей появляется вот такое окно:

Эту функцию можно отключить. Открываем Меню «Пуск». Здесь пишем gpedit.msc

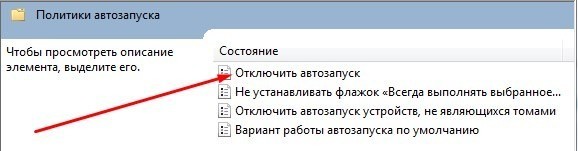

В окне редактирования групповой политике поочерёдно открываем: «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Политики автозапуска», дважды кликаем «Отключить автозапуск».

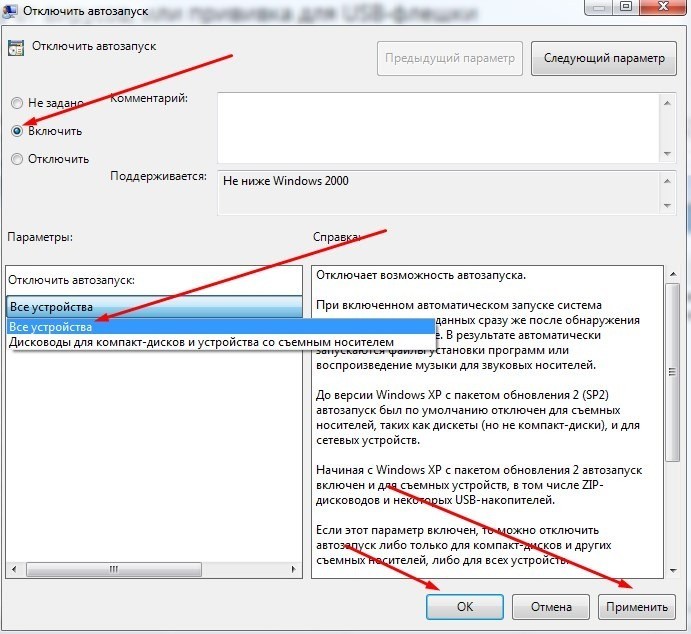

В появившемся окне выбираем «Включить». Ниже так же выбираем все устройства. Или «Дисководы для компакт дисков и устройство со съёмными носителями». Я советую выбрать все устройства. Нажимаем «Применить» и «ОК»…

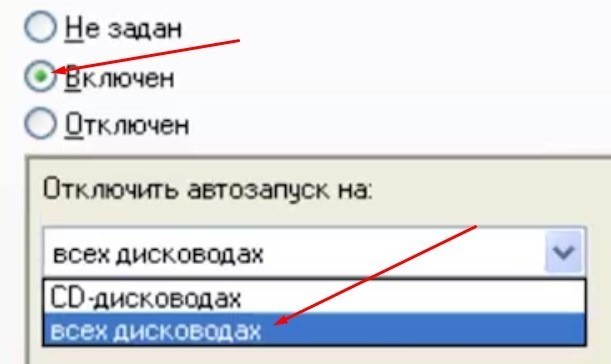

Для пользователей Windows XP немного другая схема отключения этой функции. После того как Вы зашли в административные шаблоны, заходим в систему и в этой вкладке находим отключить автозапуск. Так же выбираем «Включить», «Всех дисководах». «Применить» и «ОК»…

Теперь при подключении флешек данное окошко автозапуска не срабатывает. И не будет появляться. Следовательно, если даже флешка была заражена, вирус не начнёт творить свои тёмные делишки по распространению своих файлов, или удалению данных пользователя с флешки. Если Вы хотите отключить автозапуск только для флешек, то придётся редактировать системный реестр.

Прививка для USB-флешки

Но именно эта процедура сложна даже для опытных пользователей. Проще сделать «прививку» на своей карте памяти, флешке, другими словами ввести вакцину. Для того чтобы не подхватила какой-нибудь вирус. Для этой процедуры есть несколько полезных и самое главное бесплатных утилит. Прежде чем использовать эти утилиты нужно полностью отформатировать данную флешку.

Panda USB Vaccine

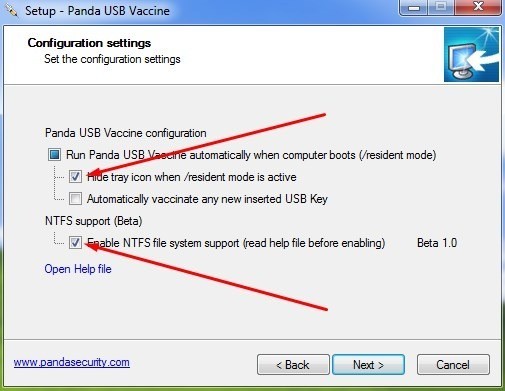

Первая утилита Panda USB Vaccine. При установке программы появится вот такое окно. Где Вам нужно поставить две галочки и нажать «NEXT».

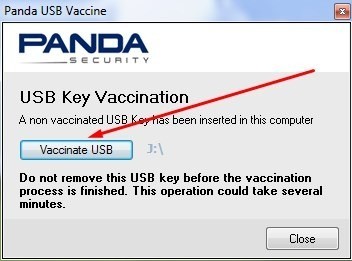

Теперь надо вставить отформатированную флешку в компьютер и нажать «VACCINATE USB»…

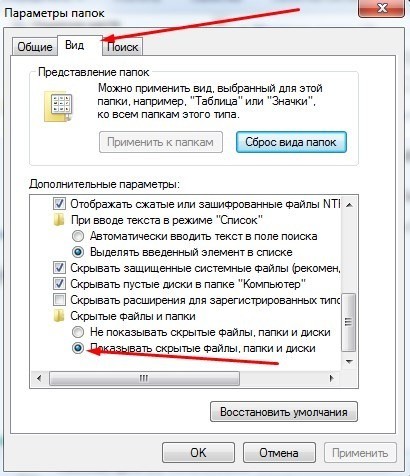

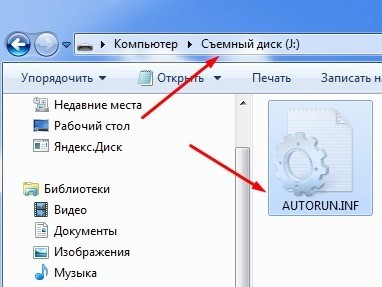

Данная утилита создаёт на флешке свой файл AUTORUN.INF. Который вирус не сможет удалить или изменить. Что бы быть уверенным что файл создан заходим в «Мой компьютер» — «Упорядочить» — «Параметры папок и поиска» — «Вид». Спускаемся в самый низ и отмечаем «Показывать скрытые файлы, папки и диски».

Теперь открываем свою флешку. Видим созданный файл AUTORUN.INF. То-есть Вы создали «прививку» для USB-флешки…

AutoStop

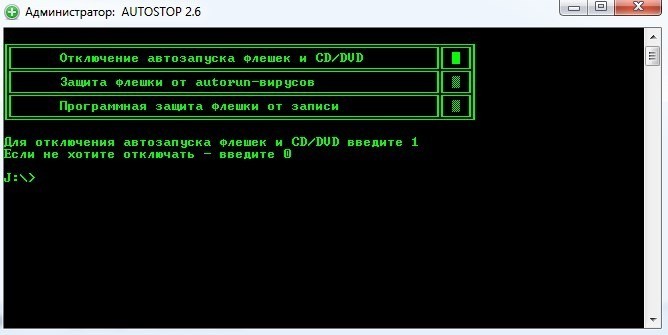

Вторая утилита AutoStop. Устанавливать данную утилиту не нужно. Просто копируем её и вставляем на флешку, «Запускаем»…

В программе всего три пункта…

- Отключить автозапуск дисков автоматически через реестр

- Защитить флешку от Autorun вирусов, по принципу утилиты Panda USB Vaccine

- Просто запретить что либо записывать на флешку

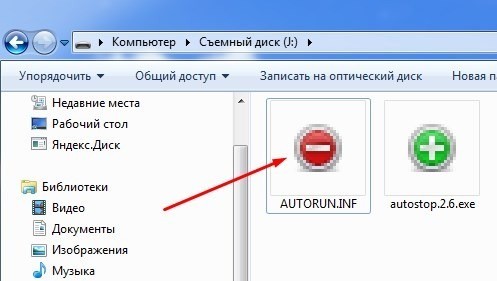

Все функции делаем по желанию. Вам нужен второй пункт. Защитить флешку от Autorun вирусов. Нажимаем 0 (НОЛЬ) — «Enter». Далее, жмём двойку. Снова «Enter». Завершаем данную процедуру нажатием на НОЛЬ — «Enter». В итоге на флешке будет создан файл AUTORUN.INF. Со значком дорожного кирпича.

Если при повторном подключении его не будет, значит флешка заражена. Но вирус всё равно не сработает…

USB Defender

Третья утилита USB Defender здесь также устанавливать ни чего не нужно. Запускаем утилиту. Тут ещё проще. Кнопка Protect — защитить флешку. Кнопка UnProtect — убрать защиту…

Особенность программы в том, что файл AUTORUN.INF получается супер скрытым. На флешке его не видно. На самом деле прививка для флешке введена. В этом можно убедиться через любой файловый менеджер, например Total Commander.

Источник

Защита флешки от заражения

Защита флешки от заражения

Если вы читаете эту статью, то прекрасно знаете, какие неприятности доставляют вирусы применительно к флешке. Подключаем свою флешку к зараженному компьютеру и видим, что вирус скрыл папки на флешке. Часто случается, что все папки на флешке превращаются в ярлыки. Чтобы избежать подобных неприятностей, можно вакцинировать флешку при помощи специальной программы. После этой прививки, вирусам типа Autorun, будет закрыть доступ к файлу AUTORUN.INF.

Загрузка и установка программы

На самом деле, программ, предназначенных для защиты флешек от заражения, существует множество. Однако мы остановили свой выбор на утилите, которая создана той же фирмой, что антивирус Panda — Panda USB Vaccine.

Шаг 1. Скачиваем программу Panda USB Vaccine (ZIP-архив 805 Кб).

Шаг 2. Распаковываем архив, запускаем файл на выполнение и жмем Next.

Запускаем установку Panda USB Vaccine

Запускаем установку Panda USB Vaccine

Шаг 3. Соглашаемся с условиями лицензионного соглашения поставив точку около пункта I accept the agreement (Я принимаю условия соглашения) и щелкаем Next.

Принимаем лицензионное соглашение

Принимаем лицензионное соглашение

Шаг 4. На этом шаге можно изменить папку установки программы. Менять мы ничего не будем, а просто щелкнем Next.

Можно выбрать папку для установки программы, но мы не будем ничего менять, так как в этом нет необходимости

Можно выбрать папку для установки программы, но мы не будем ничего менять, так как в этом нет необходимости

Шаг 5. Можно поставить галочку на против пункта Automatically vaccinate any new inserted USB Key — в этом случае, будет автоматически вакцинироваться все флешки подключенные к вашему компьютеру. Если ваша флешка отформатирована под файловую систему NTFS, необходимо поставить галочку около пункта Enable NTFS file system support (Разрешить поддержку файловой системы NTFS). Мы же оставим настройки по умолчанию.

Оставляем настройки по умолчанию

Оставляем настройки по умолчанию

Шаг 6. Осталось нажать кнопку Finish.

Осталось нажать кнопку Finish

Осталось нажать кнопку Finish

Вакцинирование флешек

После установки программы Panda USB Vaccine, ее можно быстро запустить из системного лотка.

Программу можно запустить из системного лотка

Программу можно запустить из системного лотка

После запуска, Panda USB Vaccine сообщает, что компьютер не вакцинирован (Computer not vaccinated). Если на вашем компьютере установлен бесплатный антивирус, то есть смысл нажать на кнопку Vaccinate computer (Вакцинировать компьютер). В этом случае, будет отключен автозапуск флешек и компакт-дисков. В конкретном случае, я не стал проводить вакцинирование компьютера, так как на нем установлен антивирус Kaspersky Internet Security, который сам в состоянии позаботиться о безопасности компьютера.

Что касается флешки, то ее обязательно надо вакцинировать. Дело в том, что флешку периодически приходится подключать к чужим компьютерам, многие из которых оставляют «сюрпризы». Часто, после подключения к зараженным ПК, на моей флешке все папки превращаются в ярлыки или вообще исчезают все файлы и папки.

Для вакцинации флешки, выбираем необходимое устройство (если к компьютеру подключено несколько флешек) Select an USB drive и нажимаем кнопку Vaccinate USB.

Выбираем флешку и проводим вакцинацию

Выбираем флешку и проводим вакцинацию

В результате вакцинации, на флешке будет создан файл AUTORUN.INF, который защищен от изменения. Дело в том, что вирусы очень любят файл AUTORUN.INF, который размещен в корневом каталоге флешки. Они вносят в него изменения и после подключения зараженной флешке к незащищенному компьютеру, происходит заражение ПК. После вакцинации, вирусы не смогут изменять AUTORUN.INF, соответственно, можно с более спокойным сердцем подключать свою флешку к чужому компьютеру.

Источник

5 марта я написал свою статью о скрипте AUTOSTOP для защиты флешек от autorun-вирусов, получившую немалый отклик. И только я сегодня собрался писать новую статью об альтернативном (более надежном) методе, как на одном из ресурсов, в теме, посвященной обсуждению скрипта, мне подсказали программу Panda USB and AutoRun Vaccine, работающую именно по методу, который я хотел описать. Причем работающую просто блестяще! Файл autorun.inf, создаваемый ею на флешке (дабы предотвратить создание такого файла вирусом) невозможно ни удалить, ни переименовать (в чем была слабость моего скрипта), ни модифицировать, ни открыть.

Познакомимся с программой поближе, рассмотрим ее возможности и метод, на котором базируется принцип работы.

МЕТОД

Прежде всего расскажу о методе.

Буквально через несколько дней после опубликования мною статьи, пользователь ЖЖ __x_tra

отписался в моем ЖЖ об альтернативном способе защиты флешки от autorun-вирусов, который он придумал: на флешке создается файл или каталог с названием AUTORUN.INF, и с помощью WinHex этому файлу или каталогу выставляется недопустимый атрибут. Напомню, что согласно FAT32 File System Specification, более известной как FATGEN (мы здесь рассматриваем защиту флешек с FAT):

File attributes:

ATTR_READ_ONLY 0x01

ATTR_HIDDEN 0x02

ATTR_SYSTEM 0x04

ATTR_VOLUME_ID 0x08

ATTR_DIRECTORY 0x10

ATTR_ARCHIVE 0x20

ATTR_LONG_NAME ATTR_READ_ONLY | ATTR_HIDDEN | ATTR_SYSTEM | ATTR_VOLUME_ID

The upper two bits of the attribute byte are reserved and should always be set to 0 when a file is created and never modified or looked at after that.

В варианте же, придуманном __x_tra предлагалось поставить два верхних бита не в 0, а в 1. Байт атрибутов получался таким: 0xF7 (ATTR_ARCHIVE+ATTR_DIRECTORY+ATTR_SYSTEM+ATTR_HIDDEN+ATTR_READ_ONLY+два старших бита 11). Еще предлагались возможные варианты в виде 0xC7, 0xD7, 0xE7. Я протестировал метод — он оказался рабочим! AUTORUN.INF с присвоенным таким образом атрибутом, невозможно было открыть, переименовать и модифицировать. Меня лишь смущало 2 фактора:

- Корректность такого способа: как он отразится на работоспособности файловой системы.

- Повторяемость способа: каким образом объяснить простому пользователю что такое WinHex, и с чем его едят.

ПРОГРАММА

Вернемся теперь к программе Panda USB and AutoRun Vaccine.

Напомню что «Panda USB Vaccine currently only works on FAT & FAT32 USB drives». Маленький размер файла (всего 393Kb) и спартанский интерфейс — все продумано, ничего лишнего. Добавлю что программа бесплатная.

Начну с кнопки «Vaccinate USB». Я специально создал заранее на флешке файл autorun.inf с атрибутами RAHS — это никоим образом не помешало программе, при нажатии на упомянутую кнопку, перезаписать его своим одноименным файлом, который, как я говорил в начале статьи «невозможно ни удалить, ни переименовать (в чем была слабость моего скрипта), ни модифицировать, ни открыть». Открываем флешку в WinHex, смотрим атрибут файла autorun.inf. И что же мы видим:

Мы видим что аналогично способу __x_tra, изменен атрибут файла: 0х40. В статье FAT12, FAT16 and FAT32 Windows File System находим расшифровку, которой нет в FATGEN:

0x40 Device (internal use only, never found on disk)

0x80 Unused

Т.е. атрибут 0x40 не так уж «некорректен» — он «в рамках спецификаций». Чесно говоря, я очень рад, что ребята из Panda Software реализовали этот способ в крохотной программе, нажатием одной лишь кнопки — не заставляя пользователя прибегать к WinHex.

Замечу что средствами программы отменить вакцинацию флешки невозможно. Если уж появилась необходимость создать на флешке свой autorun.inf (например, чтобы сделать ее загрузочной) — то WinHex вам в помощь, или переформатирование (для этой цели, кстати, хорошо использовать HP USB Disk Storage Format Tool).

Вторая кнопка программы «Vaccinate computer». Проверим что она делает:

Это знакомый мне (еще до создания скрипта AUTOSTOP, я использовал именно этот метод) придуманный Nick Brown способ:

REGEDIT4

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMappingAutorun.inf]

@=”@SYS:DoesNotExist”

SYS:DoesNotExist говорит explorer’у чтобы он не читал параметры запуска из файла Autorun.inf, а читал их из ветки реестра HKEY_LOCAL_MACHINESOFTWAREDoesNotExist, которая не существует. В итоге если внешний носитель содержит файл Autorun.inf — то при подключении носителя к компьютеру, Autorun.inf не запускается. Более того — не запускается он и при двойном клике по букве диска этого носителя в проводнике.

Способ хорош (замечу, что в программе присутствует функция отмены этого действия, на тот случай если авторан пользователю все же понадобится, осуществляемая повторным нажатием на кнопку, надпись на которой будет «Remove vaccine»), но добавлю что для полного отключения автозапуска будет необходимо добавить еще 3 ключа реестра (в приведенном мной синтаксисе они добавлаются через bat-файл):

- REG ADD «HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoplayHandlersCancelAutoplayFiles» /v “*.*” /d “” /f

В CancelAutoplayFiles находятся текстовые параметры, содержащие имена файлов, отыскав которые на носителе встроенный AutoRun запускаться не станет и позволит запустить носитель через autorun.inf. Добавляем строковый параметр следующего содержания: *.* (все файлы). - REG ADD «HKLMSOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer» /v NoDriveTypeAutoRun /t REG_DWORD /d 255 /f

С помощью NoDriveAutoRun запрещается загрузка с определенных приводов по их буквенному обозначению, а NoDriveTypeAutoRun запрещает загрузку с определенных приводов по их типу. Поскольку нам авторан вообще не нужен, используем второе. - REG ADD «HKLMSYSTEMCurrentControlSetServicesCdrom» /v AutoRun /t REG_DWORD /d 0 /f

Cdrom — полное отключение всякой поддержки автозапуска компакт-дисков (даже ручной).

Из дополнительных возможностей программы отмечу следующее: если запустить программу с ключом (кроме этого ключа есть еще несколько — см. страницу программы)

USBVaccine.exe /resident

то она будет висеть резидентно, и при подключении новой флешки, будет предлагать вацинировать ее:

ВЫВОДЫ

Из известных мне на сегодняшний день способов защиты флешек с FAT от autorun-вирусов это самый надежный. Понятно что раз такие вещи умеет делать программа от Panda Software, то рано или поздно вирусописатели тоже могут этому научиться — но это вопрос времени, а в данном случае время выиграно, и выигрыш в пользу защиты.

* Интересно что программа Panda USB Vaccine 1.0.0.19 beta вышла 5 марта — в тот же день, когда была написана моя статья о скрипте AUTOSTOP. Возможно в будущем 5 марта назовут международным днем борьбы с autorun-вирусами 🙂

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — —

UPD:

В комментариях высказывалась идея о том, что было бы логично сделать создаваемый «Panda USB and AutoRun Vaccine» защищенный файл autorun.inf скрытым (чтобы не попадался на глаза пользователю, и не провоцировал его переформатировать флешку, уничтожив защиту). И вот Inskin нашел изящное решение, которое, в общем-то лежало на поверхности: атрибуты файла — побитовые. Складываем 0x40 (01000000) + 0x01 (00000001) + 0x02 (00000010) + 0x04 (00000100), получаем 0x47 (01000111), и имеем защищенный файл с атрибутами RHS. На рисунке сверху фрагмент строки WinHex, под ней — часть окна FAR:

Я списался с __x_tra, и он любезно согласился помочь.

Модифицированная версия, выставляющая файлу атрибут 0x47 (используйте на свой страх и риск): USBVaccine_47.zip (USBVaccine_47.exe, size — 1 182 464 bytes, размер больше оригинальной версии, т.к. оригинальная сжата UPX, MD5: 5e3eb34bb09b1dda31dae0dfd8cd3521).

Источник

25 сентября, 2011

Автор: Maksim

Приходилось ли вам сталкиваться с вирусом на флешке? Когда вирус скрыл все папки на флешке. А виной всему файл Autorun.inf, который появился на вашем флеш-накопителе.

Вообще-то, Autorun.inf — это файл, который используется для автоматического запуска. Если он расположен в корне CD (DVD) или флешке, то сработает автоматический запуск программы.

Обычно такой прием используется для установки приложений в операционной системе Microsoft Windows (начиная с версии Windows 95).

Предполагалось, что автоматический запуск приложения позволит упростить действия пользователя при установке и запуске программного обеспечения и драйверов устройств.

Кроме того, некоторые фирмы, производящие музыкальные или видеодиски, пытались использовать эту технологию для защиты от копирования содержимого дисков, запуская с помощью autorun.inf программы, препятствующей копированию.

Безопасность

В настоящее время файл autorun.inf очень часто используется для внедрения компьютерных вирусов через flash-накопители и сетевые диски. Имя программы с вредоносным кодом прописывают в параметр open. Когда зараженный таким образом flash-накопителя вставляется в компьютер, то запускается записанный в параметре «open» файл на исполнение, и в результате происходит заражение компьютера.

Находящийся в оперативной памяти заражённого компьютера вирус периодически сканирует систему с целью поиска новых дисков, и при их обнаружении (при подключении другого flash-накопителя или сетевого диска) создаёт на них autorun.inf со ссылкой на копию своего исполняемого файла, обеспечивая таким образом своё дальнейшее распространение.

В некоторых случаях в autorun.inf записывается не путь к исполняемому файлу, вирус полностью заменяет файл своим кодом в текстовом виде и не требует дополнительных файлов.

Как бороться с таким явлением

От инфицирования через подключаемые устройства надёжно защищены компьютеры. Но не сами устройства. И если антивирус по каким-то причинам не смог удалить вирус на флэшке, то он спокойно может надругаться над данными на самой карте памяти.

Итак, подводим итоги. Для того, чтобы вам проще было воспользоваться советами, приведенными в этом ролике, перечислю все предложенные советы.

Включение и отключение автозапуска

1. Отключения автозапуска Windows Vista/ Windows 7

- Нажмите кнопку Пуск , введите Gpedit.msc в окне «Запуск программ» нажмите клавишу ВВОД.

- При получении запроса на ввод пароля администратора или подтверждение введите пароль или нажмите кнопку Разрешить.

- В разделе Конфигурация компьютера разверните по очереди узлы Административные шаблоны, Компоненты Windows и Политики автозапуска.

- В области Подробности дважды щелкните элемент Отключить автозапуск.

- Щелкните элемент Включено, а затем выберите вариант Все диски в поле Отключить автозапуск на, чтобы отключить автоматический запуск для всех дисков.

- Перезагрузите компьютер.

2. Отключения автозапуска Windows XP

- Нажимаем Win + R (подробнее о горячих клавишах тут) и в появившемся окне пишем команду gpedit.msc

- Выбираем «Конфигурация компьютера«, а в ней «Административные шаблоны» — «Система«

- В окне справа находим пункт «Отключить автозапуск«. По умолчанию там установлено значение «Не задана».

- Изменяем на «Включен» и видим ниже свойство «Отключить автозапуск на:» ставим «Всех дисководах» и нажимаем — Применить.

- После перезагрузки компьютер перестанет сканировать как CD так и флешки в поисках autorun.inf.

3. Включение и отключение автозапуска только CD через реестр

Для этого идем в реестр (Пуск -> Выполнить… -> regedit), в ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCDRom. Там создаем параметр типа DWORD с названием Autorun, в который вводим значение 0.

Включение делается практически также, только в параметр Autorun нужно записать 1.

4. Отключение автозапуска флеш-накопителей через реестр

Для этого в ветке HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion ExplorerAutoplayHandlersCancelAutoplayFiles создайте пустой строковый параметр *.*. После перезагрузки изменения вступят в силу.

Вакцина для флешки

1. Panda USB Vaccine

Panda USB Vaccine бесплатное решение для блокировки вредоносных программ, распространяющихся с USB-устройств.

Это «вакцина» для съемных USB-устройств, предотвращающая от ситуаций, когда файл AutoRun становится источником инфицирования. Утилита отключает этот файл таким образом, что он не может быть прочитан, модифицирован или перемещен вредоносным кодом.

Cкачать Panda USB Vaccine .

2. AUTOSTOP — скрипт для защиты от autorun-вирусов

Скрипт AUTOSTOP предназначен для:

- отключения на компьютере автозапуска флешек и CD/DVD

- защиты флешки от autorun-вирусов

- программной защиты флешки от записи

Скачать скрипт

3. Антивирус USB Defender 1.2

USB Defender — это еще один способов защитить вашу флешку от вирусов, которые передаются через USB. Программа простая и работает с двумя кнопками: «Protect» и «Unprotect«. Первая кнопка устанавливает вакцину на вашу флэшку, а вторая — отменяет вакцинирование. После выбора USB, программа автоматически проверяет его на наличие защиты и отображает одну кнопку соответственно его состоянию. USB Defender не требует установки, вы можете использовать ее в любое время.

Источник